Your browser doesn’t support HTML5 audio

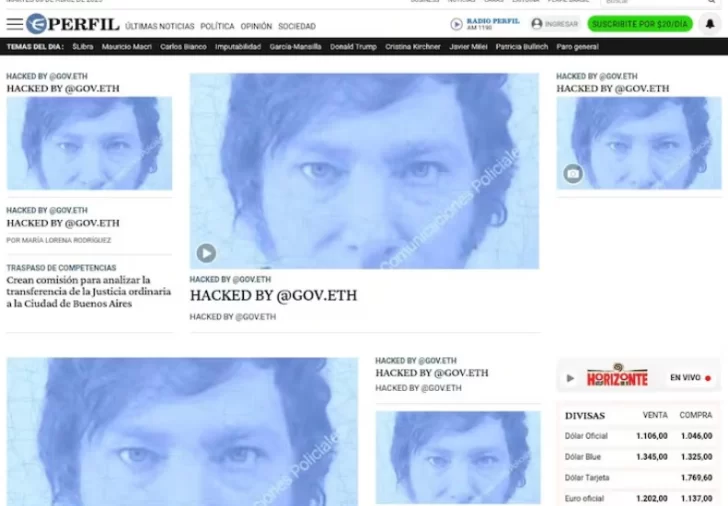

Durante la mañana de este martes, la web del sitio de noticias Perfil fue blanco de un ataque informático que alteró por completo su home. Un usuario identificado como Gov.Eth reemplazó las imágenes principales por una fotografía del Documento Nacional de Identidad del presidente Javier Milei.

Todo comenzó minutos antes de las 10, cuando el contenido habitual fue modificado. En lugar de las notas originales, se mostraba la imagen del DNI del mandatario, tomada de los registros del RENAPER, acompañada por mensajes antisemitas. El equipo técnico de la editorial logró recuperar el control progresivamente, y para las 11 la página funcionaba con normalidad.

Gov.Eth ya se había atribuido un episodio similar el 25 de diciembre de 2024, cuando intervino el sitio oficial del Gobierno nacional. En esa ocasión, en lugar de los contenidos oficiales, aparecía un videoclip y un mensaje en el que se recordaban hackeos anteriores.

“Somos dos personas diferentes y no hay ningún grupo involucrado ni mucho menos se trata de política esto. Lo hicimos por diversión. Yo soy gov.eth y, mi compañero, h4xx0r1337”, indicaron en aquel entonces a Clarín, a través de Telegram.

“No tiene nada que ver con política esto y mucho menos con esas conspiraciones de los libertarios en Twitter. Es cualquiera, leí todo. Somos dos pibes que estábamos aburridos y pudimos hacerlo”, añadieron.

Como en el caso de Perfil de hoy, los atacantes hicieron un “defacement” (en inglés, “desfigurado”), es decir, la modificación del contenido original de una web. El hackeo a nivel técnico fue bastante simple, puesto que ingresaron a un servidor que no tenía segundo factor de autenticación.

La verificación de dos pasos, también llamada MFA o 2FA, exige algo más que una contraseña para ingresar a una plataforma: requiere una autenticación adicional, como un código enviado por correo electrónico, una clave generada por Google Authenticator o algún dato biométrico, como la huella digital o reconocimiento facial.

Los hackers detectaron que un servidor no tenía segundo factor y pudieron entrar, después de probar con una clave filtrada previamente. “Accedimos mediante una credencial filtrada que conseguimos de una página de pruebas del Gobierno y entramos con el mismo login de pruebas al back de argentina.gob.ar. De ahí nos pasamos permisos con una cuenta de administrador superior”, había expresado uno de los responsables al describir el proceso.

Leé más notas de La Opinión Austral

Compartir esta noticia

Dejanos tu comentario